Invece di affidarsi al lavoro computazionale dipendente dall'energia consumata dai miners (POW) che permetta di aggiungere in modo sicuro i blocchi alla catena, Sunny e Scott hanno proposto il metodo di staking, in cui un algoritmo sceglierebbe i validatori dei blocchi in base al numero di monete possedute.

Invece di affidarsi al lavoro computazionale dipendente dall'energia consumata dai miners (POW) che permetta di aggiungere in modo sicuro i blocchi alla catena, Sunny e Scott hanno proposto il metodo di staking, in cui un algoritmo sceglierebbe i validatori dei blocchi in base al numero di monete possedute.

L'articolo Cos’è la Proof of Stake proviene da Adriatic Crypto Hub.

]]>Storia

Il meccanismo di consenso Proof of Stake (POS) è stato inizialmente proposto nel forum Bitcointalk nel 2011, è stato formalmente introdotto quando Sunny King e Scott Nadal hanno scritto un documento ufficiale nell’agosto 2012.

Invece di affidarsi al lavoro computazionale dipendente dall’energia consumata dai miners (POW) che permetta di aggiungere in modo sicuro i blocchi alla catena, Sunny e Scott hanno proposto il metodo di staking, in cui un algoritmo sceglierebbe i validatori dei blocchi in base al numero di monete possedute.

Hanno proposto questo metodo per cercare di affrontare i crescenti costi energetici e le difficoltà del mining di Bitcoin che sarebbero continuate a tempo indeterminato fintantoché fosse stato redditizio per i minatori acquistare più hash power.

Sunny King ha successivamente creato Peercoin basandosi su questo documento, la prima criptovaluta ad implementare un meccanismo di consenso proof-of-stake. Tuttavia, ha usato una prova ibrida tra POW e POS, considerando che il consenso POS era ancora un meccanismo “vergine” e che destava diverse preoccupazioni in ambito di sicurezza.

Panoramica

Proprio come la proof of work (POW), il POS è un meccanismo progettato per decidere chi deve convalidare il blocco corrente così da raggiungere il consenso tra i nodi della rete su quali dati sono effettivamente validi. Tuttavia, la POW e la POS utilizzano metodi completamente diversi per raggiungere lo stesso obiettivo finale.

Gli algoritmi POS ottengono il consenso richiedendo agli utenti di mettere “in gioco” una certa quantità delle loro monete per avere la possibilità di essere selezionati per convalidare un blocco di transazioni e ricevere il premio per il blocco. Così facendo gli attori malintenzionati rischiano di perdere il loro interesse.

Maggiore è il numero di monete in gioco, maggiore è la probabilità che l’utente possa convalidare il blocco successivo e raccogliere il premio per il blocco (monete nuove appena coniate e commissioni di transazione generate nel blocco). I validatori POS sono chiamati “forgiatori” anziché “minatori”.

Come funziona?

Mettere le monete “in gioco” può essere visto come bloccare le monete in una cassaforte virtuale e usarle come garanzia per avere la possibilità di convalidare un blocco. Tenere le monete in un portafoglio non è sufficiente per essere considerato un forgiatore e, una volta che le monete sono state bloccate in cassaforte c’è un periodo di attesa prima di poterle ritirare.

Se c’è un forgiatore malintenzionato che cerca di includere transazioni false in un blocco, questo perderà tutte le monete che ha bloccato. Questo meccanismo è chiamato “slashing” e garantisce che i validatori siano incentivati ad agire in modo onesto.

Il forgiatore di un nuovo blocco viene scelto da un processo suddiviso in due parti. La prima parte considera quante monete l’utente sta bloccando, mentre la seconda parte varia di rete in rete.

Un metodo comunemente utilizzato per la seconda parte è la selezione casuale dei blocchi, in cui i forgiatori vengono selezionati cercando gli utenti con una combinazione del valore di hash più basso e dallo “staking” più alto. Un altro metodo è la selezione dell’età delle monete, che sceglie i validatori in base allo “staking” più alto e per quanto tempo le monete sono state bloccate.

Attacco del 51%

Il principale vettore di attacco per il meccanismo di consenso di PoW è un attacco del 51%. Man mano che le pool di minatori continuano a crescere e un piccolo gruppo di pool controllano sempre di più l’offerta di hashing power, più facile è una dimostrazione teorica dell’attacco del 51% (questa è chiamata la centralizzazione del mining, ovvero un processo “quasi naturale” che subiscono le reti di tipo POW con il progredire del tempo).

In un sistema POS, un attacco del 51% è anche un possibile vettore di attacco. Tuttavia, questo tipo di attacco del 51% richiede ad un attore malintenzionato di ottenere il 51% di più della riserva di quella moneta – teoricamente un’impresa molto più difficile (e costosa) di mettere insieme il 51% della potenza di hashing di una rete POW.

Anche se un attaccante ha fondi sufficienti per acquistare il 51% o più della capitalizzazione di mercato di una moneta, l’offerta acquistabile in qualsiasi momento è ben inferiore al 51% a causa della limitata liquidità di cambio.

Ci vorrebbe una grande quantità di denaro e tempo per raccogliere le risorse per lanciare un attacco del 51% su un sistema POS di una moneta importante. Allo stesso tempo, l’accumulo per l’attaccante farebbe aumentare considerevolmente il valore della moneta, facendo sì che l’attacco diventi sempre più costoso.

Vi è anche un incentivo ridotto a lanciare un attacco del 51% su un sistema POS, poiché la persona che soffrirebbe di più sarebbe l’attaccante stesso che ora è il maggior azionista della rete!!!

Benefici

Risparmio energetico: Proof-of-stake utilizza una quantità di potenza di calcolo estremamente bassa per proteggere la rete rispetto al proof of work.

Probabilità di attacco ridotta del 51%: in generale, è più difficile lanciare un attacco del 51% rispetto a un sistema POW che abbia la stessa capitalizzazione di mercato.

Barriera bassa all’entrata: qualsiasi possessore di monete al di sopra di una certa quantità può entrare in una pool di validatori semplicemente bloccando le proprie monete. Non è necessario acquistare attrezzature per il mining, installare una macchina e assicurarsi che funzioni in buone condizioni.

Incentivi incorporati: un attaccante in un sistema POS deve avere molte monete in staking e il suo attacco svaluterebbe direttamente le monete che possiede. Confrontando questo con il POW, in cui le attrezzature per il mining possono essere utilizzate per attaccare una rete e, sucecssivamente all’attacco, mantengono lo stesso valore di mercato e possono essere utilizzate per estrarre altre coin.

Punti di debolezza

Validatori con grosse somme: se un piccolo numero di persone possiede una parte significativa dell’offerta di una moneta, avrà una maggiore probabilità di convalidare blocchi e raccogliere i frutti, aumentando a sua volta la loro possibilità di forgiare. Ciò potrebbe portare alla centralizzazione dell’offerta nel tempo.

Votare per più fork: il POS di per sé non è un modo efficace per raggiungere il consenso perché coloro che fanno staking possono votare per più fork di una blockchain senza sforzo. In un POW questo è molto meno probabile, poiché i blocchi di convalida su più catene hanno un costo reale associato all’energia. Di conseguenza, molti sistemi di proof-of-stake hanno una combinazione di POS e POW per garantire che ci sia una decisione finale sulla catena valida.

Altri problemi di sicurezza: ci sono ancora alcuni importanti problemi di sicurezza con POS, come il problema del “nulla in stake” e gli “attacchi a lungo raggio”. Poiché il POS è ancora un concetto relativamente nuovo, i ricercatori stanno cercando modi per mitigare o eliminare queste minacce e migliorare il meccanismo POS, sperando che le scoperte arriveranno nel prossimo futuro.

Nel prossimo articolo parleremo di Delegate Proof of Stake una variante del POS molto apprezzata ed utilizzata in diverse blockchain, nell’attesa o per porre domande su questo argomento entrate nel nostro gruppo telegram!!!

Le informazioni contenute in questo articolo sono solo a scopo educativo e non di consulenza finanziaria. Fai la tua ricerca prima di prendere qualsiasi decisione di investimento.

Cryptonauta dal 2014 cerco di studiare e di approfondire il mondo blockchain in tutte le sue sfaccettature: tecnica, finanziaria, monetaria e sociale.

Coordinatore delle attività della Adriatic Crypto Hub

L'articolo Cos’è la Proof of Stake proviene da Adriatic Crypto Hub.

]]>L'articolo Cos’è la Proof of Work proviene da Adriatic Crypto Hub.

]]>Panoramica

Esistono molti protocolli che regolano il modo in cui i nodi di una blockchain raggiungono il consenso, e attualmente il più popolare è il proof-of-work (POW). Un sistema di proof-of-work basato su blockchain è stato implementato per la prima volta con il rilascio di Bitcoin nel 2009, sebbene il concetto sia nato negli anni ’90.

Il POW è un meccanismo di consenso che si basa su un difficile compito computazionale per proteggere la rete da attori malintenzionati. Un sistema di questo tipo ha delle figure molto importanti chiamati minatori ovvero computer che competono tra loro per risolvere quanto prima un determinato calcolo computazionale. Qualunque minatore risolva il calcolo che valida un blocco, trasmette il risultato prima agli altri minatori, i quali possono facilmente verificare che l’attività sia stata svolta correttamente.

Il sistema è chiamato proof-of-work perché questo è ciò che i minatori stanno fornendo – il computer vincitore sta trovando un dato che dimostra che è stata eseguita una quantità sufficiente di lavoro computazionale per ottenere il risultato giusto.

In un sistema POW, maggiore è la potenza computazionale di un minatore, maggiori possibilità ha di vincere la competizione con altri minatori. Inoltre, più minatori sono in competizione per trovare il “calcolo” vincente, più sicura diventa la rete.

Le criptovalute che utilizzano un sistema di questo tipo sono Bitcoin (e tutti i suoi fork), Ethereum, Ethereum Classic, Litecoin, Monero, Dash, Zcash, Decred e tanti altri.

Storia

Bitcoin è stata la prima implementazione divulgata di POW, ma il concetto è in circolazione da molto più tempo. L’idea è stata inizialmente proposta in una rivista accademica del 1993 da Cynthia Dwork e Moni Naor, anche se il nome “proof of work” è stato coniato da Markus Jakobsson nel 1999.

Nel 1997, Adam Back propose Hashcash – un sistema POW usato per limitare gli attacchi di spam e denial of service (DoS). L’idea era che gli spammer, che potevano inviare una quantità immane di e-mail senza alcun costo per messaggio, avrebbero smesso di inviare spam se ogni e-mail inviata aveva un piccolo costo computazionale. Questa fu una delle prime implementazioni pratiche di un sistema di proof-of-work.

Come funziona?

Su una blockchain il POW avviene mentre i dati delle transazioni vengono aggiunti al blocco corrente dai nodi, altri computer chiamati minatori tentano di decifrare un codice che convalida il blocco.

Il processo di mining è paragonabile a una lunga password casuale: più potenza di calcolo è disponibile, più velocemente si possono fare ipotesi e quindi si ha una migliore possibilità di convalidare il blocco corrente. Il codice viene generato tramite un algoritmo crittografico chiamato hashing, e non c’è modo di decifrare il codice senza provare combinazioni casuali attraverso la ripetizione.

Dopo la convalida, il minatore “vincente” trasmette il risultato e gli altri minatori sulla rete possono dimostrare che il codice è corretto. A questo punto i dati nel blocco sono sigillati e i minatori continuano a tentare di indovinare il codice del prossimo blocco.

Per capire ancor meglio come avviene questo processo vi rimandiamo ad un nostro precedente articolo.

Incentivo

Le persone sono incentivate a usare la loro potenza computazionale come minatori attraverso ricompense distribuite automaticamente: il minatore che indovina correttamente il codice di un blocco riceve nuove monete legate a quel blocco (nel momento in cui scriviamo per il bitcoin sono 12.5 btc). Il tasso di inflazione è programmato nella blockchain e non c’è altro modo per coniare nuove monete.

Il minatore vincente oltre le nuove monete riceve anche le commissioni di ogni transazione scritte nel blocco che hanno convalidato. L’incentivazione in un sistema POW è estremamente importante perché i minatori sono i principali attori nella protezione della rete da parte persone malintenzionate.

Considerando che ci può essere solo un vincitore e il numero di minatori è crescente nel tempo, le probabilità di una singola macchina di indovinare il codice corretto sono sempre più basse. Le persone hanno aggirato questo problema creando squadre di minatori (le cosiddette pool): reti in cui le persone impegnano la propria potenza di calcolo in pool insieme ad altri minatori.

Se la pool estrae un blocco, la ricompensa del blocco viene ripartita proporzionalmente in base alla quantità di potenza di calcolo fornita da ciascuna macchina. Ciò ha mantenuto bassa la barriera all’ingresso per partecipare alla POW.

Sicurezza della rete

Supponiamo che qualcuno voglia inviare una transazione “malevola” sulla blockchain per accreditare sul proprio portafoglio 10 bitcoin provenienti dal portafoglio di un utente casuale. I malintenzionati trasmettono la transazione “malevola” sulla loro copia della blockchain, e affinché sia accettata come valida, dovrebbero estrarre il blocco corrente, creando un nuovo fork della catena che accredita loro 10 bitcoin.

Se i malintenzionati non estraggono il blocco, il miner che risolve il blocco trasmetterà la sua versione con i dati validi e sarà esclusa la transazione difettosa.

Altrimenti, anche se riuscissero ad ottenere la loro transazione in un blocco confermato, (1) devono continuare a risolvere blocchi più velocemente rispetto al resto dei minatori non malintenzionati, e (2) altri minatori concordano sul fatto che questa catena è quella valida.

In generale, ci sono due principi per guidare quale catena è la catena legittima per una moneta – la catena con il maggior numero di blocchi, e / o la catena con la difficoltà mineraria più accumulata…in poche parole la catena con più potenza è anche quella che risolve i blocchi più velocemente quindi la rete la reputa più affidabile.

Per superare questo ostacolo, è necessario il 51% di tutta la potenza di calcolo della rete. Questo è chiamato un attacco del 51% ed è la principale vulnerabilità di sicurezza nei sistemi blockchain. È anche il motivo per cui una blockchain diventa più sicura con l’aumento del numero di minatori.

Nel prossimo articolo parleremo di Proof of Stake, nell’attesa o per porre domande su questo argomento entrate nel nostro gruppo telegram!!!

Cryptonauta dal 2014 cerco di studiare e di approfondire il mondo blockchain in tutte le sue sfaccettature: tecnica, finanziaria, monetaria e sociale.

Coordinatore delle attività della Adriatic Crypto Hub

L'articolo Cos’è la Proof of Work proviene da Adriatic Crypto Hub.

]]>L'articolo Perchè la decentralizzazione è importante proviene da Adriatic Crypto Hub.

]]>Durante la prima epoca di internet – dagli anni’ 80 ai primi anni 2000 – i servizi Internet sono stati costruiti su protocolli aperti controllati dalla comunità. Ciò significava che le persone o le organizzazioni potevano far crescere la loro presenza su Internet, sapendo che le regole del gioco non sarebbero cambiate in itinere. Importanti realtà sono state avviate durante questo periodo tra cui Yahoo, Google, Amazon, Facebook, Facebook, LinkedIn e YouTube. In questo periodo l’importanza di piattaforme centralizzate come era al tempo quella di AOL è notevolmente diminuita.

Durante la seconda epoca di internet, dalla metà degli anni 2000 ad oggi, le aziende tecnologiche a scopo di lucro – in particolare Google, Apple, Facebook e Amazon – (è possibile raggruppare i loro nomi con la sigla GAFA) – hanno costruito software e servizi che hanno rapidamente superato le capacità dei protocolli aperti. La crescita esplosiva del mercato degli smartphone ha accelerato questa tendenza e le app mobili sono diventate predominanti. Gli utenti sono passati da servizi aperti a questi centralizzati più sofisticati. Anche quando gli utenti hanno ancora accesso a protocolli aperti come il web, spesso lo fanno mediante software e servizi GAFA.

La buona notizia è che miliardi di persone hanno avuto accesso a tecnologie sorprendenti, molte delle quali sono utilizzabili gratuitamente. La cattiva notizia è che è diventato molto più difficile per startup, creativi e altri gruppi indipendenti, far crescere la loro presenza su internet senza preoccuparsi delle piattaforme centralizzate adattando le proprie regole alle loro, perdendo talvolta pubblico e profitti. Questo a sua volta ha soffocato l’innovazione, rendendo internet meno interessante e dinamico. La centralizzazione ha anche creato tensioni sociali più ampie, che vediamo nei dibattiti su argomenti come notizie false (FAKE NEWS!), bot sponsorizzati dagli Stati, leggi europee sulla privacy etc. Questi dibattiti si intensificheranno solo nei prossimi anni.

“Web 3” — La terza era di Internet

Una risposta a questa centralizzazione è quella di imporre una regolamentazione governativa alle grandi aziende agenti su internet. Questa risposta presuppone che Internet sia simile alle reti di comunicazione passate come le reti telefoniche, radio e televisione. Ma le reti basate su hardware del passato sono fondamentalmente diverse da Internet, che è una rete basata su software. Le reti basate su hardware e infrastrutture sono più complesse da modificare. Le reti basate su software possono essere ricostruite attraverso l’innovazione imprenditoriale e le forze di mercato.

Internet è la rete software di ultima generazione, costituita da uno strato centrale relativamente semplice che collega miliardi di computer completamente programmabili. Il software è semplicemente la codifica del pensiero umano, e come tale ha uno spazio di progettazione quasi illimitato. I computer collegati a Internet sono generalmente liberi di eseguire qualsiasi software scelto dai loro proprietari. Qualsiasi cosa si possa immaginare, con la giusta serie di incentivi, può diffondersi rapidamente su Internet. L’architettura del web è il punto d’ incontro tra creatività tecnica e incentive design.

Internet è ancora agli inizi della sua evoluzione: è probabile che nei prossimi decenni i servizi di base saranno quasi interamente ridisegnati. Questo sarà molto probabilmente reso possibile da reti cripto-economiche, una generalizzazione delle idee prima introdotte in Bitcoin e ulteriormente sviluppate in Ethereum. Le cripto-networks combinano le migliori caratteristiche delle prime due epoche di internet: reti decentralizzate e governate dalla comunità con capacità che alla fine supereranno quelle dei servizi centralizzati più avanzati.

Perchè decentralizzare?

La decentralizzazione è un concetto comunemente frainteso. A volte si considera che la ragione per cui le cripto-network sostengano la decentralizzazione sia quella di resistere alle censure governative, o a causa di opinioni politiche libertarie. Questi non sono i motivi principali per cui la decentralizzazione è importante.

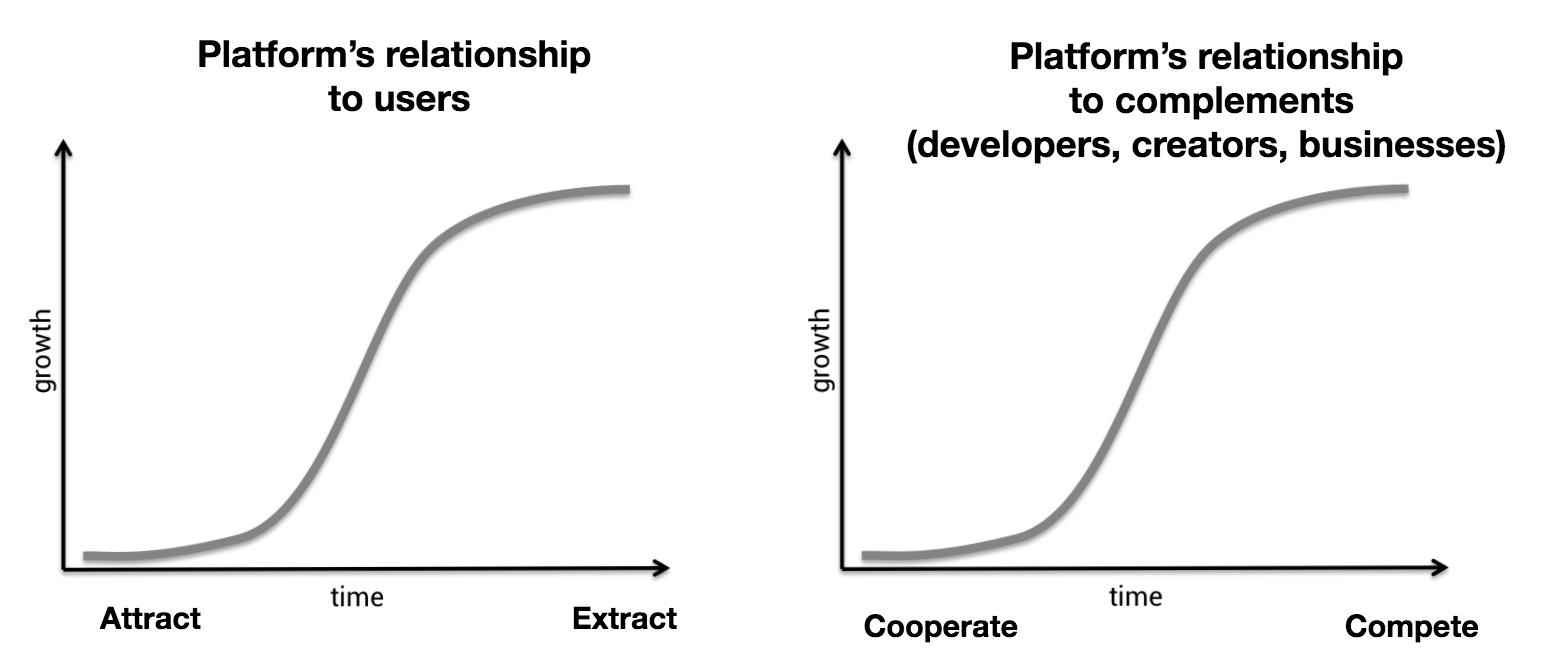

Guardiamo ai problemi reali delle piattaforme centralizzate. Queste seguono un ciclo di vita prevedibile. Quando iniziano, fanno tutto il possibile per reclutare utenti e complementi di terze parti come sviluppatori, aziende e media. Lo fanno per rendere i loro servizi più preziosi. Man mano che le piattaforme vengono utilizzate, il loro potere sugli utenti e terze parti cresce costantemente.

Quando viene toccata la cima della curva a S, le loro relazioni con i partecipanti alla propria rete e quelle con aziende che sviluppano prodotti per essa si appianano e smettono di crescere.

A quel punto il modo più semplice per continuare la crescita del business consiste nell’estrarre informazioni dagli utenti e competere con i concorrenti profittando tali informazioni, rendendo spesso i propri partner dei competitor. Esempi storici sono Microsoft vs Netscape, Google vs Yelp, Facebook vs Zynga e Twitter vs i suoi client di terze parti. Sistemi operativi come iOS e Android si comportano forse meglio, anche se ci sono costi da sostenere per sviluppare in questi ambienti, le app spesso sono respinte per ragioni apparentemente arbitrarie, i prodotti immessi nei market subiscono il necessario utilizzo di funzionalità proprietarie.

Questa transizione dalla cooperazione alla concorrenza appare quindi come un’ esca. Nel corso del tempo i migliori imprenditori, sviluppatori e investitori sono diventati diffidenti nel costruire nuovi prodotti basandoli su piattaforme centralizzate. Ora abbiamo alle nostre spalle decenni di esempi e prove che dimostrano che farlo non risulta produttivo. Inoltre gli utenti rinunciano alla privacy, sono posti al controllo dei loro dati e diventano vulnerabili alle violazioni della sicurezza. Questi problemi con le piattaforme centralizzate diventeranno probabilmente ancora più evidenti in futuro.

Crypto-Network

Le cripto-networks sono reti costruite su Internet che 1) utilizzano meccanismi di consenso (come le catene di blocchi per mantenere e aggiornare lo stato), 2) usano le cripto-monete (coins/tokens) per incentivare l’utenza a partecipare attivamente (minatori/validatori). Alcune di queste, come Ethereum, sono piattaforme che possono essere utilizzate per un gran numero di scopi in quanto è possibile generare e far ‘girare’ software al loro interno. Altri esempi sono per esempio il Bitcoin, dedicato principalmente alla memorizzazione di un dato valore, Golem per l’ esecuzione di calcoli, e Filecoin per lo storage di file decentralizzato.

I primi protocolli della rete Internet sono stati creati da gruppi di lavoro o organizzazioni senza scopo di lucro che basavano il loro sviluppo sugli interessi della comunità per ottenere un’adozione diffusa. Questo metodo ha funzionato bene durante le primissime fasi, ma dall’inizio degli anni Novanta sono stati adottati su vasta scala pochi nuovi protocolli. Le crypto-networks possono risolvere questi problemi fornendo incentivi economici agli sviluppatori, manutentori e altri partecipanti alla rete sotto forma di gettoni. Sono anche molto più robuste dal punto di vista tecnico. Per esempio, sono in grado di mantenere il proprio stato e di trasformarlo arbitrariamente, cosa che i protocolli passati non potrebbero mai fare.

Sono utilizzati meccanismi multipli per garantire la neutralità delle reti di questo tipo, impedendo prese di potere di pochi tipiche delle piattaforme centralizzate. Il contratto tra questo nuovo tipo di rete e i partecipanti ad essa viene eseguito in forma di software, il cui codice è open source. Ai partecipanti viene data voce attraverso la governance comunitaria, sia “on chain” (attraverso il protocollo) che “off chain” (attraverso le strutture sociali intorno al protocollo). I partecipanti possono uscire dalla rete abbandonandola vendendo le proprie monete oppure, se necessario, ‘forkando’ il protocollo in uso, modificandolo e rendendolo disponibile agli altri utenti che sono liberi di utilizzare o meno le nuove versioni.

In breve, le cripto-networks spingono i partecipanti alla rete a lavorare insieme verso un obiettivo comune – la crescita e l’ apprezzamento del token. Questo allineamento è uno dei motivi principali per cui Bitcoin continua a sfidare gli scettici e a prosperare, anche se accanto ad esso sono cresciute e continuano a nascere nuove realtà, come ad esempio Ethereum.

Le odierne reti di questo tipo soffrono di limitazioni che le impediscono di sfidare seriamente gli operatori centralizzati storici. I limiti più severi riguardano le prestazioni e la scalabilità. I prossimi anni riguarderanno la correzione di queste limitazioni e la costruzione di reti che formeranno un nuovo strato infrastrutturale per le cripto-monete. In seguito, gli sforzi maggiori verranno compiuti nella creazione di applicazioni basate su tali infrastrutture.

Come Vince la Decentralizzazione

Una cosa è dire che le reti decentralizzate dovrebbero vincere, e un’ altra cosa è dire che vinceranno. Esaminiamo le ragioni specifiche per essere ottimisti al riguardo.

Software e servizi web sono creati dagli sviluppatori. Ci sono milioni di sviluppatori altamente qualificati nel mondo. Solo una piccola parte di questi lavora in grandi aziende tecnologiche, solo una piccola parte di questi lavora attivamente sullo sviluppo di nuovi prodotti. Moltissimi dei più importanti progetti software della storia sono stati creati da startup o da comunità di sviluppatori indipendenti.

“No matter who you are, most of the smartest people work for someone else.” — Bill Joy

Le reti decentralizzate possono vincere nella terza era di internet per lo stesso motivo per cui hanno vinto nella prima era: entrando nei cuori e nelle menti di imprenditori e sviluppatori.

Un’analogia possibile è la rivalità degli anni 2000 tra Wikipedia e i suoi concorrenti centralizzati come Encarta. Se paragoniamo i due prodotti, all’inizio degli anni 2000, Encarta era un prodotto di gran lunga migliore, con una migliore copertura tematica e una maggiore precisione. Ma Wikipedia è stata migliorata ad un ritmo molto più veloce, perché ha una comunità attiva di volontari che attratti dalla sua decentralizzazione, un prodotto governato dai suoi utenti. Nel 2005, Wikipedia era il sito di riferimento più popolare su Internet. Encarta è stata chiusa nel 2009.

Questo ci indica che quando si confrontano sistemi centralizzati e decentralizzati bisogna considerarli dinamicamente, come processi, invece che staticamente, come prodotti rigidi. I sistemi centralizzati spesso partono completamente pronti e finiti, ampliano poi il proprio mercato prevalentemente grazie alla spinta promozionale. I sistemi decentralizzati non partono già completi, nelle giuste condizioni, crescono esponenzialmente, attirando nuovi partecipanti.

Nel caso delle cripto-networks, vi sono più cicli di feedback e di controllo che coinvolgono gli sviluppatori dei protocolli core, sviluppatori di reti complementari, sviluppatori di applicazioni di terze parti e fornitori di servizi che gestiscono la rete.

Il quesito riguandante chi vincerà nella prossima era di internet, se i sistemi decentralizzati o centralizzati, si riduce a chi costruirà i prodotti più interessanti, che a sua volta si riduce a chi otterrà più sviluppatori e imprenditori di alta qualità dalla loro parte. Aziende come Google, Apple, Facebook, Amazon, altresì dette GAFA, partono al momento attuale con molti vantaggi, tra cui le riserve di liquidità, una vasta base di utenti e un’ infrastruttura operativa. Le reti decentralizzate hanno una proposta di valore significativamente più attraente per gli sviluppatori e gli imprenditori. Se questo nuovo approccio riuscirà a conquistare i loro cuori e le loro menti, potrà mobilitare molte più risorse e superare rapidamente lo sviluppo dei prodotti sviluppati da aziende centralizzate.

“If you asked people in 1989 what they needed to make their life better, it was unlikely that they would have said a decentralized network of information nodes that are linked using hypertext.” — Farmer & Farmer

Le piattaforme centralizzate al loro lancio vengono spesso associate ad app avvincenti: Facebook aveva le sue caratteristiche peculiari di socializzazione e l’ iPhone aveva un certo numero di applicazioni chiave. Piattaforme decentralizzate, al contrario, spesso lanciano prodotti parziali e senza casi d’uso chiaro. Di conseguenza questi prodotti, devono passare attraverso due fasi di adattamento al mercato: 1) adattamento tra la piattaforma e gli sviluppatori/imprenditori che completeranno e costruiranno l’ecosistema, e 2) adattamento tra la piattaforma/ecosistema e gli utenti finali. Questo processo in due fasi è ciò che fa sì che molte persone spesso sottovalutino il potenziale delle piattaforme decentralizzate.

La prossima era di internet

Le reti decentralizzate non sono una la soluzione a tutti i problemi di internet. Ma offrono un approccio molto migliore rispetto ai sistemi centralizzati.

Confrontiamo il problema dello spam su Twitter con quello dello spam via email e l’approccio alla risoluzione al problema nei due diversi casi. Da quando Twitter ha chiuso la propria rete agli sviluppatori di terze parti, l’unica azienda che lavora al controllo dello spam su Twitter è stata Twitter stessa. Ci sono invece centinaia di imprese che cercano di combattere lo spam che viene inviato via e-mail, finanziate da miliardi di dollari di investimenti privati. Lo spam e-mail non è risolto, ma la situazione è migliorata sensibilimente, perché terze parti sapendo che il protocollo e-mail è decentralizzato, possono costruire aziende dedicate senza preoccuparsi di possibili regolamentazioni private riguardo questo business.

Oppure consideriamo il problema della governance della rete. Oggi le grandi piattaforme decidono come le informazioni vengono classificate e filtrate, quali utenti vengono promossi e quali oscurati e altre importanti decisioni di governance. Nelle reti decentralizzate, queste decisioni sono prese dalla comunità, utilizzando meccanismi aperti e trasparenti. Come sappiamo dal mondo offline, i sistemi democratici non sono perfetti, ma sono molto migliori delle alternative.

Piattaforme centralizzate sono state dominanti per così tanto tempo che molte persone hanno dimenticato che c’è un modo migliore per costruire servizi internet. Le reti decentralizzate sono un potente sistema per sviluppare prodotti di proprietà della comunità e fornire condizioni paritarie a sviluppatori, creativi e aziende. Abbiamo visto il potenziale dei sistemi decentralizzati nella prima epoca di internet. Con ogni probabilità riusciremo a vederlo di nuovo nel futuro prossimo.

Clicca qui per leggere l’articolo originale in lingua inglese

L'articolo Perchè la decentralizzazione è importante proviene da Adriatic Crypto Hub.

]]>